“Povo brasileiro muito solidário”, a mensagem em tom de deboche, trocada entre dois adolescentes num aplicativo resume o que combate a Operação Dr. Money. Na segunda fase da ofensiva, realizada nesta quarta-feira (19) em Goiás e São Paulo, a Polícia Civil gaúcha tem como alvo novos suspeitos de integrar um esquema que simulava campanhas de doações para o Rio Grande do Sul, para auxiliar as vítimas da enchente e desviava os valores para contas de golpistas. Entre eles está um suspeito de liderar o grupo, conforme o Departamento Estadual de Investigações Criminais (Deic).

Nesta etapa, chamada de Dr. Money II – King of Money, um dos mandados de prisão preventiva foi cumprido contra esse investigado de 20 anos. O suspeito, que não teve o nome divulgado pela polícia, foi preso nesta manhã em Goiânia.

— O alvo principal seria o responsável por liderar esse grupo que praticou o golpe que deu início à Operação Dr. Money. Verificamos que esse alvo participou da criação do site, que tem o layout do governo, que é a origem do golpe. Além de criar o site, ele encabeça o grupo e tem uma movimentação financeira muito maior que os outros envolvidos — explica o diretor de investigações do Deic, delegado Eibert Moreira Neto.

A polícia identificou que este homem possuía vínculos com os outros investigados na primeira fase da operação. Nas contas dele foram identificadas ao menos R$ 36 milhões em movimentações financeiras suspeitas recentes. A descoberta foi feita a partir da análise dos conteúdos obtidos e análise financeira dos investigados na primeira fase da operação, deflagrada em Balneário Camboriú, em Santa Catarina, no fim de maio. Naquela etapa, buscas foram realizadas numa cobertura de alto padrão na beira-mar, onde foram encontrados dois adolescentes e um jovem.

O local, segundo a polícia, funcionava como uma espécie de central para aplicação de golpes na internet. No apartamento, foram apreendidos aparelhos eletrônicos e obtidas provas da participação dos suspeitos. Um adolescente de 16 anos localizado no imóvel já era alvo da investigação, mas dentro da cobertura a polícia localizou mais dois suspeitos, um de 17 e outro de 20 anos. A suspeita é de que os adolescentes atuassem como “players”, que seriam os responsáveis por rodar o golpe na internet.

— A investigação identificou uma ramificação envolvendo diversas pessoas por todo o Brasil. Todas se relacionavam com esse alvo de Goiânia. Esse alvo de Goiânia já possui seu próprio gateway de pagamentos (tecnologia de pagamento digital, conectando quem paga e a instituição financeira) — afirma o delegado.

A operação desta quarta-feira faz parte da Força-Tarefa Cyber, criada para combater estelionatos e fake news envolvendo a tragédia climática que atingiu o RS em maio.

— Todas as operações deflagradas pela Força-Tarefa Cyber da Polícia Civil, já realizadas em diversos Estados do Brasil, vêm como um recado de que todas as pessoas que se aproveitaram desse momento de calamidade no Rio Grande do Sul serão encontradas e rigorosamente responsabilizadas. Não toleraremos que nenhum golpista lucre em cima da tragédia que vitimou tantas famílias gaúchas — afirma a diretora do Deic, delegada Vanessa Pitrez.

Esquema elaborado

A polícia identificou ao menos três envolvidos na criação dos sites falsos. Além do preso na capital goiana, também teve prisão decretada uma mulher de 46 anos, moradora de Luziânia, também no Estado de Goiás. Ela é mãe de um adolescente, que também é investigado como integrante do mesmo grupo. A polícia identificou ao menos R$ 3 milhões em movimentações suspeitas em nome dela. A próxima etapa, segundo os investigadores, seria a abertura de uma empresa para facilitar a efetivação dos golpes aplicados pela internet.

— A mãe desse alvo consta como sócia da empresa criada pelo adolescente de Balneário Camboriú. Eles estavam constituindo uma empresa, que na razão social seria um gateway de pagamento . Estavam criando seu próprio gateway — explica o delegado.

Além dos dois mandados de prisão preventiva, a polícia também cumpre dois de busca em São Paulo, em endereços ligados aos investigados. A operação conta com o apoio das polícias civis de São Paulo e de Goiás.

Golpistas queriam “fazer mídia” no RS

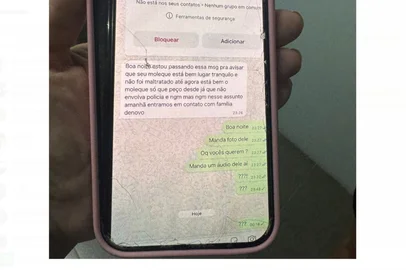

O contato entre os investigados, segundo a polícia, dava-se por meio da internet. Em uma das conversas por mensagens obtidas pela polícia dois adolescentes investigados conversam sobre os valores obtidos com os golpes.

Segundo a polícia, o intuito era usar 10% do valor arrecadado com os golpes para fazer mídias nas redes sociais. Na troca de mensagens, um dos adolescentes sugere:

“Vamo (sic) fazer uma parada? Se nós fizer (sic) 300k (mil) líquido com isso nós vai (sic) pegar nós mesmo (sic) ir pro RS pegar 30k (mil) e doar. Bora?”, diz um dos investigados. O outro responde “Animo”. E em seguida o adolescente responde “Não. Nós ir pra lá. Fazer mídia”.

Como funcionava o esquema

Um dos pontos que despertou a atenção da polícia é a sofisticação do golpe. Neste caso, era usado um gateway para tornar mais complexa a identificação do destinatário e forçar uma licitude dos valores. Para impulsionar a fraude e motivar as pessoas a doarem, os golpistas fingiam que a campanha já havia arrecadado somas milionárias.

Para a prática do golpe, segundo a polícia, foi criado um site, simulando uma campanha do governo do RS. A partir dali, havia um link para outro site falso, com uma vaquinha virtual. Por meio dessa página, era acessado um QR Code (processado por meio de uma loja virtual) para pagamento por Pix. Neste instante, quando a pessoa pensava estar fazendo a doação é que se concretizava o golpe.

O dinheiro era encaminhando para um gateway de pagamento, que faz a intermediação entre a pessoa que está comprando e a instituição financeira. O gateway direcionava esse pagamento para onde o golpista, o titular daquela conta, havia definido.

Força-Tarefa Cyber

Desde o começo da força-tarefa já foram investigados mais de 60 casos e abertos mais de 30 inquéritos para apurar estelionatos virtuais e notícias falsas. Até o momento, sete pessoas já tinham sido presas preventivamente. Segundo a polícia, já foi possível retirar do ar ao menos 71 páginas, contas e publicações.